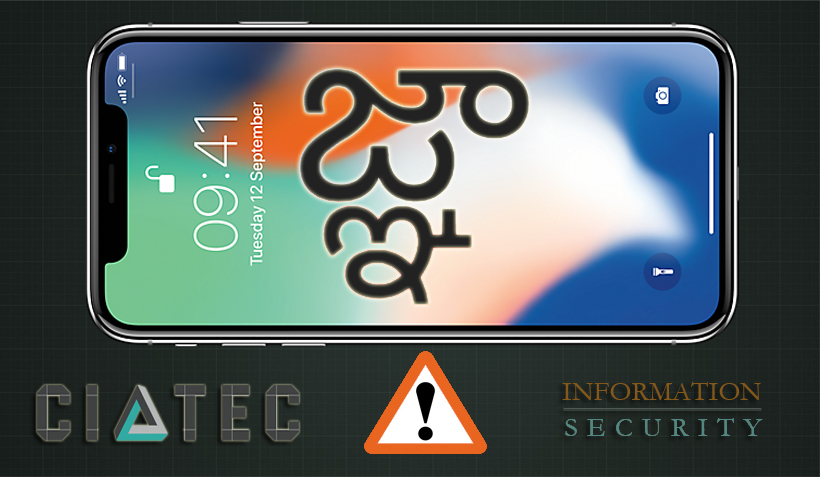

علة في نظام التشغيل الِApple (التيلجو)

رسالة تتضمّن حرف واحد يمكن أن تحطم أي أبل اي فون، آي باد أو ماك

فقط حرف واحد ( من التيلجو ) يمكن أن تحطم اي فون الخاص بك ومنع الوصول إلى التطبيق المراسلة في دائرة الرقابة الداخلية ال Messaging app، فضلا عن تطبيقات شعبية مثل الWhatsapp، Facebook Messenger،Outlook for iOS ، و Gmail.

لأول مرة رصدت من قبل المدونة الإيطالية Mobile World، علة حادة جديدة محتملة لا تؤثر فقط على أجهزة آيفون ولكن أيضا مجموعة واسعة من أجهزة أبل، بما في ذلك أجهزة آي باد وماك وحتى أجهزة ووتش iOS.

مثل علة “Text Bomb” السابقة، يمكن بسهولة أن تستغل الخلل الجديد من قبل أي شخص، ما يتطلب من المستخدمين إرسال حرف واحد فقط من التيلجو ، وهي اللغة الهندية الأصلية التي يتحدث بها حوالي 70 مليون شخص في البلاد.

تفشل التطبيقات التي تتلقى القنبلة النصية وتتوقف عن العمل بشكل صحيح حتى تتم إزالة الطابع – والتي عادة ما يمكن القيام به إلا عن طريق حذف المحادثة بأكملها.

أسهل طريقة لحذف الرسالة المسيئة هي عن طريق الطلب من شخص آخر إرسال رسالة إلى التطبيق الذي تحطم بسبب ال”Text Bomb”. وهذا من شأنه أن يسمح لك القفز مباشرة في الNotification وحذف الترابط الكامل الذي يحتوي على الحرف.

يمكن للحرف تعطيل تطبيقات الطرف الثالث مثل الiMessage, Slack, Facebook Messenger WhatsApp, ،Gmail ،Outlook for iOS، وكذلك Safari

لكن يبدو أن مستخدمي Telegram و Skype لم يتأثروا بعلة الـ”Text Bomb”.

شركة Apple اصبحت على بينة من المشكلة وتعمل على حل سريع وفقا ل iMore، وتخطط الشركة لمعالجة هذه المسألة من خلال تحديث دائرة الرقابة الداخلية iOS قريبا قبل الافراج عن دائرة الرقابة الداخلية iOS.11.3 هذا الربيع.

إذا تلقيت رسالة تحتوي على هذا الرمز، احذف الرسالة. لا تفتحها.