خطة الاستجابة للحوادث إن الحوادث شيء سائد في جميع أنواع المنظمات. سواء من خلال انتهاك السياسات الأمنية للحاسوب وممارسات الأمان…

أكمل القراءة »سياتيك

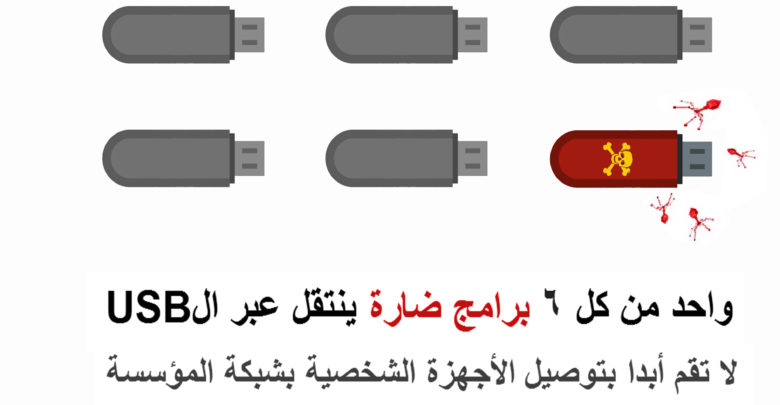

هناك العديد من المزايا لاستخدام أجهزة الذاكرة المتنقلة، فهي أجهزة ووسائل سريعة ومريحة وتسمح للمستخدمين بنسخ وحفظ ونقل بيانات احتياطية.…

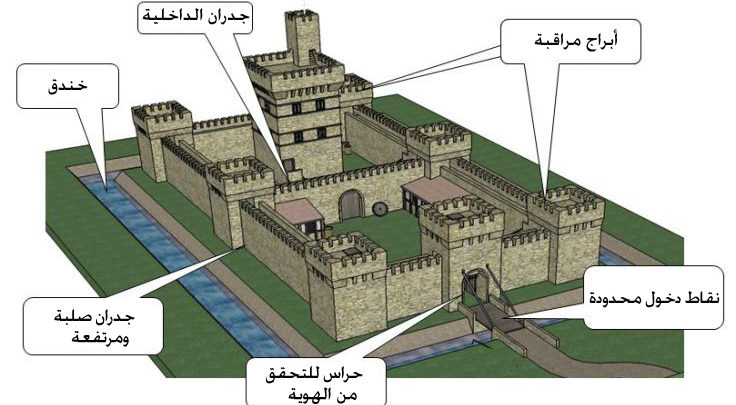

أكمل القراءة »الدفاع في العمق هو مفهوم حماية الشبكات والأنظمة من خلال سلسلة من الآليات الدفاعية، فعند فشل آلية واحدة، تكون آخرى…

أكمل القراءة »طور البشر طرقًا في العقود الأخيرة لكشف الكذب والخداع المتعمد. يعتبر جهاز كشف الكذب أو ما يسمى ب polygraph من الأساليب العلمية الحديثة التي…

أكمل القراءة »فقط حرف واحد ( من التيلجو ) يمكن أن تحطم اي فون الخاص بك ومنع الوصول إلى التطبيق المراسلة في…

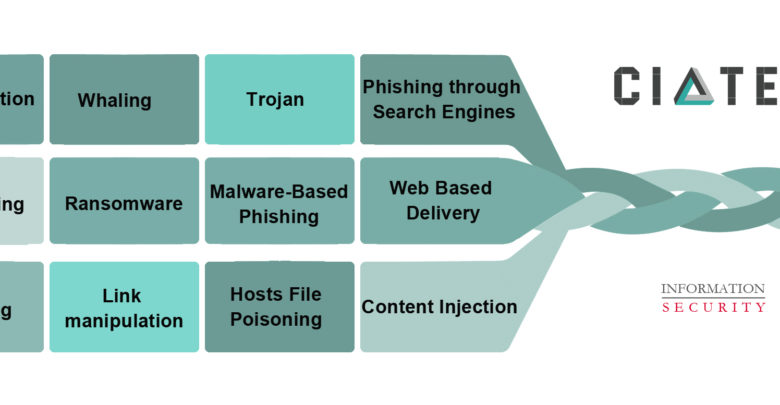

أكمل القراءة »باستخدام الدليل أدناه، ستتمكن المؤسسات من اكتشاف اهم أنواع تقنيات التصيد الإحتيالي الأكثر شيوعا التي يستخدمها الصيادون(Phishers) لإقاع الضحية وإمتلاك…

أكمل القراءة »